E-Mails, mit denen Online-Kriminelle versuchen von Ihren Opfern Geld zu erpressen, sind nicht neu. Seit einiger Zeit wurde die Masche aber deutlich "verbessert". Die Täter behaupten, dass sie den Empfänger der Erpresser-Mail beim Besuch einer Pornoseite mit einer Schadsoftware infiziert haben. Anschließend sei er bei der Nutzung der Seite mit Hilfe seiner eigenen Webcam gefilmt worden und die Malware hätte seine Kontakte von Social-Media-Diensten und Messengern abgegriffen.

Um die Glaubwürdigkeit ihrer E-Mail zu steigern, nutzen die Täter dieses Mal einen perfiden Trick. Als Beleg für dafür, dass sie die Tat auch wirklich begangen haben, ist in der Mail ein echtes Passwort des Mailempfängers enthalten. Das dürfte deutlich mehr Adressaten verunsichern, als eine Mail, die außer der Mailadresse keine Daten enthält, die regelmäßig nur dem Empfänger bekannt sind.

Worum genau geht es?

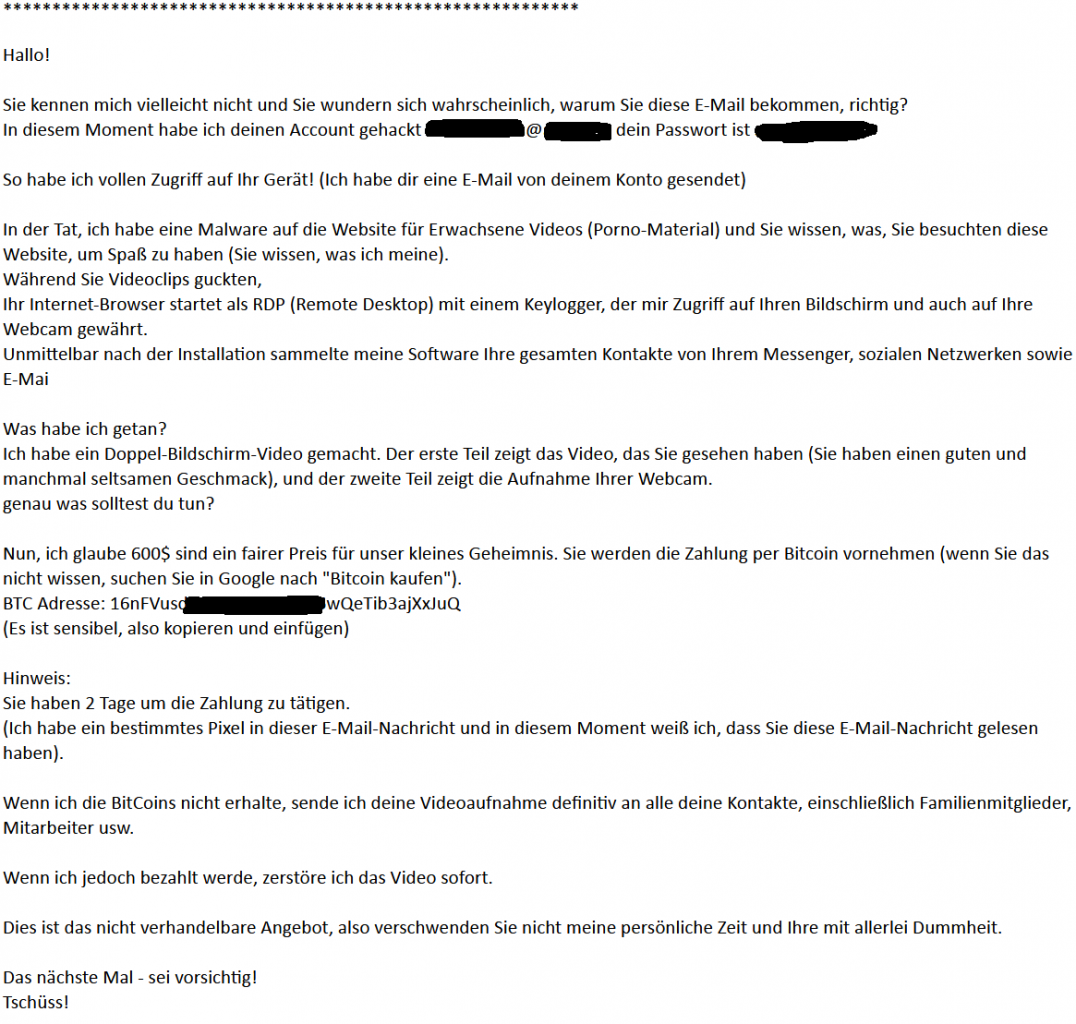

Der Absender behauptet, ein Video aufgezeichnet zu haben, das neben dem Bild der Webcam auch den Bildschirminhalt beim Besuch einer nicht näher bezeichneten Pornoseite zeigt - ein sogenanntes Split-Screen-Video, das z.B. gerne bei Vorträgen genutzt wird, um gleichzeitig den Referenten und seine Präsentation zu zeigen. Darüber hinaus will der Erpresser mit Hilfe der Malware sämtliche Kontakte aus Social-Media-Konten, Messengern und E-Mail-Konten kopiert haben. Außerdem soll in der Erpressermail ein unsichtbares Tracking-Pixel enthalten sein, dass das Öffnen der Mail an den Täter zurückmeldet. Der Empfänger der Mail hat dann zwei Tage Zeit um einen dreistelligen Dollarbetrag (hier waren es 600 $) per Bitcoin an eine bestimmte Bitcoin-Adresse zu senden. Zahlt der Empfänger nicht, so droht der Täter, das angeblich angefertigte Video mit allen Kontakten seines Opfers zu teilen.

Interessant ist hier, dass sich der Täter durchaus Mühe gibt, seiner Drohung Nachdruck zu verleihen (z.B. mit dem Zählpixel), aber auch daran gedacht hat, dass die Verwendung von Bitcoins ja durchaus nicht jedem vertraut ist. Daher enthält die Mail noch den Tipp in Google nach "Bitcoin kaufen" zu suchen.

Im Gegensatz zu früheren E-Mails mit vergleichbarem Inhalt, ist diese in deutscher Sprache verfasst. Erkennbar hat das aber kein Muttersprachler geschrieben, wie man an etlichen holprigen Formulierungen und gravierenden Fehlern erkennen kann. Immerhin ist die, möglicherweise maschinelle, Übersetzung gut verständlich.

Und so sieht die vollständige Mail aus:

Woher kommen diese Passwörter?

Wahrscheinlich stammen die Passwörter aus Hackerangriffen auf Webseiten wie Onlineshops, Foren oder anderen Online-Diensten. Dabei erbeuten Cyber-Verbrecher von schlecht gesicherten Servern immer wieder große Mengen an Nutzerdaten wie Namen, E-Mail-Adressen und Passwörter. Diese Daten werden dann anschließend oft auf Handelsplattformen im Darknet zum Kauf angeboten. Das könnte ohne Weiteres die Quelle sein, aus der die Kriminellen die Daten für ihre Aktion bezogen haben.

Zahllose Dienste und Webseiten wurden in den vergangenen Jahren gehackt. Hier nur eine klitzekleine Auswahl:

- Epic Games Foren: Abhanden kamen Nutzernamen, E-Mail-Adressen, Passwörter und Geburtsdaten

- Portal mitfahrgelegenheit.de: Gestohlen wurden persönlichen Informationen der ehemalige Nutzer

- Crowdfunding-Platform Patreon: erbeutet wurden Klarnamen, E-Mail-Adressen und einige postalische Adressen der Patreon-Nutzer

- Clouddienst Dropbox: Entwendet wurden Mailadressen und gehashte Passwörter

- Reddit: Erbeutet wurde ein Backup inklusive aller Nutzerdaten vor 2007

- Timehop: Beute 21 Millionen Nutzerdaten

Muss man das ernst nehmen?

Klare Antwort: Jein.

In dem konkret vorliegendem Fall war es eindeutig. Die E-Mail, die angeblich vom Mail-Account des Empfängers versendet wurde, kam über ein offenes Mail-Relay. Die Mailadresse war lediglich als Weiterleitung und nicht als vollwertiger Account eingerichtet. Das Passwort war veraltet und lange Zeit schon nicht mehr in Benutzung. Der Empfänger hat an seinem PC gar keine Webcam. Und natürlich hat er auch nie solche Pornoseiten besucht. Ein Zählpixel war übrigens auch nicht in der Mail enthalten, so wie in den Vorgängerversionen auch. An dieser Stelle kann man also den Junk-Button seines Mail-Programmes drücken und die Sache ad acta legen.

Ernst nehmen sollte man dagegen, dass die Kombination aus E-Mail und Passwort kompromittiert wurde! Sollte dieses Passwort noch irgendwo im Einsatz sein, sollte man es schleunigst ändern.

Wie kann ich meine Sicherheit erhöhen?

Es gibt mehrere präventive Maßnahmen, die die eigene Sicherheit erhöhen und solche Erpressermails ins Leere laufen lassen.

- Die wichtigste Maßnahme überhaupt: Verschiedene, sichere Passwörter für verschiedene Dienste verwenden. Auch wenn es bequem sein mag, sich nur ein Passwort merken zu müssen. Wird einer der Dienste gehackt, wo dieses Passwort verwendet wurde, hat man nicht nur ein Problem, sondern auch jede Menge Arbeit. Man muss dann nämlich das Passwort bei allen Diensten ändern, wo man es verwendet hat. Um die eigenen Passwörter zu verwalten, bietet sich ein Passwort-Tresor an. Das kann eine Online-Lösung wie Lastpass sein oder eine Offline-Lösung wie keepass. Oder eine handgeschriebene Liste, die man unter Verschluss hält. Alles ist besser, als ein (eventuell sogar unsicheres Passwort) für alle Dienste zu verwenden.

- Erfährt man davon, dass ein Dienst, den man selber benutzt gehackt wurde, umgehend das Passwort für diesen Dienst ändern. Hat man für jeden Dienst ein eigenes, ist damit schon alles erledigt.

- Regelmäßig Updates des Betriebssystems, der verwendeten Webbrowser, eventuell genutzter Browser-Addons und aller übrigen Programme einspielen.

- Die Schutzmechanismen des Betriebssystems aktivieren. Unter Windows in jedem Fall den Defender. Der Nutzen zusätzlicher Antiviren-Programm ist zumindest zweifelhaft. Teilweise sind sie sogar kontraproduktiv. Ich verzichte mittlerweile darauf.

- Ad-Blocker installieren. Nicht nur gehackte Webseiten können Malware verteilen, auch via Werbenetzwerk ausgelieferte Werbung kann verseucht sein. Neben Browser-basierten Add-Ons gibt es noch radikalere Lösungen, wie z.B. PiHole, das den Zugriff auf Werbenetzwerke auf DNS-Basis blockt (dazu demnächst mehr).

- Da Malware gerne auch über E-Mails verteilt wird: Niemals auf Mailanhänge klicken, die ausführbaren Code enthalten. Zip-Dateien, die man nicht ausdrücklich erwartet, ungelesen löschen. Übrigens, wenn man E-Mails in der HTML-Ansicht liest, sehen sie zwar viel schöner aus, aber sie können den wahren Inhalt, z.B. von Links, verschleiern. Daher besser als Nur-Text lesen.

- Der Mailclient sollte so eingestellt sein, dass er nicht automatisch Bilder aus dem Internet nachlädt, um sie in der Mail anzuzeigen. Das wird gerne auch zum Tracking benutzt, auch von Nicht-Kriminellen.

- Die Webcam mit der, häufig mitgelieferten, Schutzkappe abdecken, wenn sie nicht gebraucht wird. Hat auch noch den Vorteil, dass die Linse nicht verschmutzt.

- Und natürlich: Keine Pornoseiten besuchen!