Willkommen auf der „dunklen Seite“

Grundlagen

Es gibt im Internet verschiedene „Web“-Arten:

- Einmal das World Wide Web, das ist der Bereich, den Suchmaschinen sehen bzw. auslesen können. Viele Leute halten dies für „das Internet“.

- Dann das Deep Web - das ist der Bereich, den zum Beispiel google oder bing nicht durchsuchen können. Hierzu gehören die Datenbanken von Bibliotheken, auch wissenschaftliche Sammlungen wie zum Beispiel: http://www.sciencedirect.com/. Um solche Bereich "normal" zu betreten ist oft eine Anmeldung erforderlich.

Das Darknet, ein verschlüsselter Bereich im Internet. Den Zugang nimmt man im allgemeinen über den Tor-Browser vor, einer speziellen Software. Tor steht für The Onion Router. URLs im Darknet, die man mit Tor ansurfen kann, enden auf .onion.

Das Darknet, ein verschlüsselter Bereich im Internet. Den Zugang nimmt man im allgemeinen über den Tor-Browser vor, einer speziellen Software. Tor steht für The Onion Router. URLs im Darknet, die man mit Tor ansurfen kann, enden auf .onion.

Anonym (?) durch das Internet

Warum ist Anonymität für viele so wichtig? Das Darknet wurde nicht für kriminelle Zwecke entwickelt und wird natürlich auch nicht nur für illegale Tätigkeiten benutzt - auch wenn die Medien teilweise anderes darstellen. Für viele Nutzer steht der Aspekt der freien Meinungsäußerung und der Erhalt unzensierter Informationen im Vordergrund. Im Darknet ist grundsätzlich eine freie, unzensierte Kommunikation möglich - und so wurde es in vielen Ländern auch schon genutzt. Ein weiterer Gesichtspunkt ist die Anonymität bei Recherchen - oft ein wichtiger Aspekt für Redakteure in verschiedenen Ländern.

Was muss/sollte man zum Nutzen des Darknets installieren

Sinnvoll ist ein Virtual Privat Network (VPN). Dann benötigt man TOR, den Browser für das Darknet. Will man schließlich mit jemandem kommunizieren, sollte dies mit einem Kommunikations-/Message-Programm erfolgen, das bestimmte Voraussetzungen erfüllt.

VPN

Das Prinzip eines VPN ist, dass die Kommunikation über einen „Tunnel“ an den VPN-Provider erfolgt. Unter diesem „Tunnel“ versteht man hier eine verschlüsselte Verbindung. Der Provider leitet die Anfrage dann mit einer neuen IP-Adresse weiter. Die eigene IP-Adresse ist also nicht mehr feststellbar - das ist das Hauptprinzip. Die Vorteile sind unter anderem:

- Im „Tunnel“ ist die gesamte Kommunikation verschlüsselt; das heißt:

- auch Passwörter, Kontoverbindungen etc. werden nicht im Klartext übertragen.

- Damit bietet die Kommunikation über VPN einen gewissen Schutz vor Internetkriminalität,

- die Kommunikation über VPNs ist also damit auch optimal für die Nutzung offener WLANs geeignet.

- Schließlich ist so häufig der Zugriff auf geblockte Websites möglich, denn damit

- ist es im Ausland möglich, über ein VPN mit deutscher IP-Adresse zu surfen, und so zum Beispiel die Mediatheken, Sky-Go etc. zu nutzen. („Geo-Blocking“).

- Schließlich ist das Skypen über ein VPN (abhör-)sicherer, und dieses VPN bietet

- einen gewissen Schutz vor Online-Marketing (andere IP-Adresse beim nächsten Mal = zum Beispiel weniger personenbezogene Werbung).

- Schließlich ist es so sicherer, falls man so etwas tut, P2P und Torrents zu nutzen – man sollte aber auf jeden Fall auch hier auf den Anbieter achten!

Es stellt sich die Frage, ob es auch kostenlose VPN-Anbieter gibt? Nun, einige Anbieter bieten dies. "hide.me" bietet 3 Serverstandorte und 2 GB/Monat Datenvolumen sind frei. Allerdings werden hier nur einige VPN-Protokolle unterstützt (falls dies überhaupt eine Einschränkung ist). Das "Okay Freedom VPN" bietet 500 MB/Monat frei, das Volumen ist aber über die Werbung anderer Nutzer aufstockbar. Okay Freedom bietet viele ausländische Server zur Auswahl (siehe das Bild rechts). Außerdem gibt es natürlich noch viele weitere Anbieter wie Avira, itsHidden, CyberGhost, …

Es stellt sich die Frage, ob es auch kostenlose VPN-Anbieter gibt? Nun, einige Anbieter bieten dies. "hide.me" bietet 3 Serverstandorte und 2 GB/Monat Datenvolumen sind frei. Allerdings werden hier nur einige VPN-Protokolle unterstützt (falls dies überhaupt eine Einschränkung ist). Das "Okay Freedom VPN" bietet 500 MB/Monat frei, das Volumen ist aber über die Werbung anderer Nutzer aufstockbar. Okay Freedom bietet viele ausländische Server zur Auswahl (siehe das Bild rechts). Außerdem gibt es natürlich noch viele weitere Anbieter wie Avira, itsHidden, CyberGhost, …

Zur VPN-Nutzung lässt sich noch sagen. dass „Tunnel“ hier ein – durch ein normales Protokoll – „maskiertes“ eigenes Protokoll meint. Die nach außen "normalen" Daten beinhalten jeweils noch ein verschlüsseltes Paket. Das Ganze funktioniert immer - egal, welcher Browser benutzt wird. Auch andere Dienste können über das VPN laufen (downloader, torrent etc.). Als Verschlüsselungsalgorithmus kommt zum Beispiel bei Okayfreedom 128bit Blowfish zur Anwendung.

Wie schon gesagt, ist bei bestimmten Anbietern das Land des Servers, über den der Datenverkehr dann läuft, frei wählbar. Da das Verschlüsselungsprinzip aber Übertragungsleitung kosten kann, gibt es bei der gezeigten Liste von Okayfreedom noch den Auswahlpunkt "Schnellste Verbindung".

Mehr Informationen zu VPN erhalten Sie zum Beispiel unter folgenden Links (angelegt im Februar 2017):

VPN-Anbieter-Vergleich von Netzwelt

Kritischer Bericht von Heise

Und schließlich den Artikel: Tunneldienste in der c't 3/2016.

Wie mein Vortrag im Februar in Frankfurt über ein WLAN in einem Bürgerhaus zeigte, ist eine Sperrung der nötigen Ports - sowohl für ein VPN wie auch für Tor selbst - durch den verwendeten Router möglich. Hier mussten wir über einen Handyhotspot in Netz gehen, um das Ganze zu demonstrieren.

Mit einer Fritzbox wird der Aufbau eines VPNs unterstützt. AVM bietet einen VPN-Service an. Sie können damit von wo auch immer scheinbar von zu Hause aus auf das Internet zugreifen.

Der Tor-Browser und die Nutzung des Darknets

Man kann den Tor-Browser von der Website https://www.torproject.org/projects/torbrowser.html.en herunter laden. Es ist ein eigener Browser, der sowohl für normale wie auch für „onion“-URLs nutzbar ist. Webseiten mit .ONION als Suffix befinden sich im „Darknet“ und sind nicht normal ansurfbar. Eben hierzu benötigt man Tor.

Zum Tor-Projekt: Der Browser erschien im September 2002 als Alpha-Version. Im März 2011 wurde das Tor-Projekt von der Free Software Foundation mit dem Preis für gesellschaftlichen Nutzen (engl. „social benefit“) ausgezeichnet. Tor wird von vielen Institutionen unterstützt. Hier zum Beispiel die Finanzierung in 2011: 60 % Zuwendungen der US-Regierung und 40 % private Spenden.

Zum Tor-Projekt: Der Browser erschien im September 2002 als Alpha-Version. Im März 2011 wurde das Tor-Projekt von der Free Software Foundation mit dem Preis für gesellschaftlichen Nutzen (engl. „social benefit“) ausgezeichnet. Tor wird von vielen Institutionen unterstützt. Hier zum Beispiel die Finanzierung in 2011: 60 % Zuwendungen der US-Regierung und 40 % private Spenden.

Hier (links) sehen Sie ein Bild des Tor-Browsers, der sich - wie gesagt - wie ein ganz normaler Browser verhält. Man kann Lesezeichen anlegen, es gibt Add-Ons, eine Chronik und vieles mehr.

Natürlich ist das "Darknet" nicht überall wohl gelitten. Die Chinesische Internetkontrolle hat den Zugang zu Tor seit einiger Zeit unterbunden. Nun kann allerdings jeder Nutzer seinen Tor-Client als sogenannte Bridge konfigurieren, sodass für andere der Zugang zum Darknet über solche Bridges möglich wird. Seit 2011 sucht und findet China allerdings Bridges, um sie zu sperren. Da diese aber teilweise nur stundenweise zur Verfügung stehen, können sie schwer aufzufinden sein.

Im Februar 2016 standen für das Darknet über 7.100 Tor-Knoten mit einer Datenübertragungsrate von ca. 72 Gbit/s zur Verfügung.

Die Entwickler dieses Systems sind Roger Dingledine und Nick Mathewson. Die folgende Grafik zeigt den grundsätzlichen Aufbau des Tor-Netzes und ist selbst erklärend.:

Nachweis: Saman Vosoghi - Eigenes Werk, Copyrighted free use, https://commons.wikimedia.org/w/index.php?curid=51519143.

Eine Nutzung des Darknets nachzuverfolgen ist nicht unmöglich, aber sehr aufwändig. Im Prinzip sind dazu die Log-Dateien der beteiligten Rechner notwendig. Noch ein Hinweis: Da der Datenverkehr auch über den eigenen Rechner laufen kann, kann man an Straftaten beteiligt sein, ohne es zu wissen.

Das Suchen im Darknet

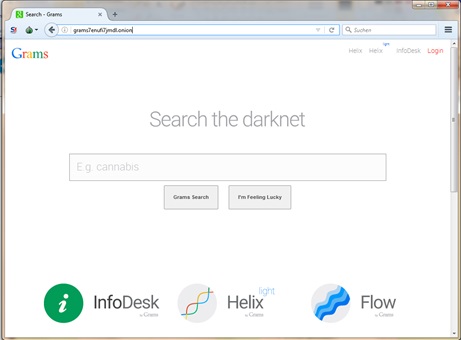

Wegen der .onion-Endung nutzen einem normale Suchmaschinen im Darknet überhaupt nichts. Die bevorzugte Suchmaschine ist grams, erreichbar über http://grams7enufi7jmdl.onion/ (siehe Bild rechts) - man findet diese URL übrigens im World-Wide-Web ganz normal zum Beispiel mit google.

Grams ist ein sogenannter „hidden

service“ - man muss die URL kennen, um diese Suchmaschine zu nutzen. Es werden Produktlistings mehrerer Darknet-Märkte indiziert; auch eine Händlersuche ist möglich. Im Hauptsuchfeld wird eine Suche im Darknet angestoßen. „Normal“ sucht grams per Nutzung von duckduckgo.

Wie findet man denn nun "andere" Seiten im Darknet? Nun dazu gibt es die:

Hidden Services

Die hidden services bieten quasi Linklisten, um bestimmte Angebote im Darknet zu finden. Hierzu muss man wissen, dass durchaus nicht alle Angebote permanent erreichbar sind. Kann man also eine bestimmte Seite nicht ansurfen, kann es sinnvoll sein, das nochmal zu einem anderen Zeitpunkt zu probieren.

Wikipedia zeigt (Februar 2017) dazu folgende Übersicht:

Eine News-Seite ist zum Beispiel das Deep Dot Web, erreichbar über: http://deepdot35wvmeyd5.onion/. Dann haben wir zum Beispiel das E-Mail-Projekt Lelantos, erreichbar über: http://lelantoss7bcnwbv.onion.

Ein weitere Möglichkeit, Adressen im Darknet zu finden, sind Seiten wie The Hidden Wiki: http://thehiddenwiki.org/. Die ist auch über das normales Internet erreichbar, liefert aber nur onion-Adressen.

Ein Marktplatz im Darknet - Alpha Bay

Sehr viele Angebote, die grams als Suchergebnis liefert (probieren Sie einfach mal den vorgeschlagenen Suchbegriff) weisen auf einen bestimmten Marktplatz: AlphaBay. AlphaBay erreicht man mit dem Tor-Browser zum Beispiel über http://pwoah7foa6au2pul.onion/. Alle zu den Artikeln - praktisch egal, von welchem Anbieter, - angegebenen Preise sind in der Währung Bitcoin. Ohne solche kann man nichts erwerben.

Nicht alle Angebote, die man im Darknet findet, sind "seriös"!

Nach Kategorien sortierte Angebote von AlphaBay (lt. Wikipedia) zeigen dies:

Die Währung Bitcoin ist - wie auch diverse Vorträge auf den AUGE-Treffen unterschiedlicher RGs schon aufzeigte - hochvolatil. Die untere Grafik aus finanzen.net im Februar '17 zeigt den Kursverlauf beispielhaft in den letzten drei Jahren.

Bitmessage

Viel läuft im Darknet über persönliche Kommunikation. An manche Seiten kommt man nur per "Einladung" heran. Hierfür werden dann natürlich nicht normale Dienste wie E-Mail benutzt, sondern möglichst wieder eine verschlüsselte Kommunikation, die ein „P2P-Communication-Protocol“ nutzt. Grundsätzlich funktioniert diese auch ohne Darknet.

Viel läuft im Darknet über persönliche Kommunikation. An manche Seiten kommt man nur per "Einladung" heran. Hierfür werden dann natürlich nicht normale Dienste wie E-Mail benutzt, sondern möglichst wieder eine verschlüsselte Kommunikation, die ein „P2P-Communication-Protocol“ nutzt. Grundsätzlich funktioniert diese auch ohne Darknet.

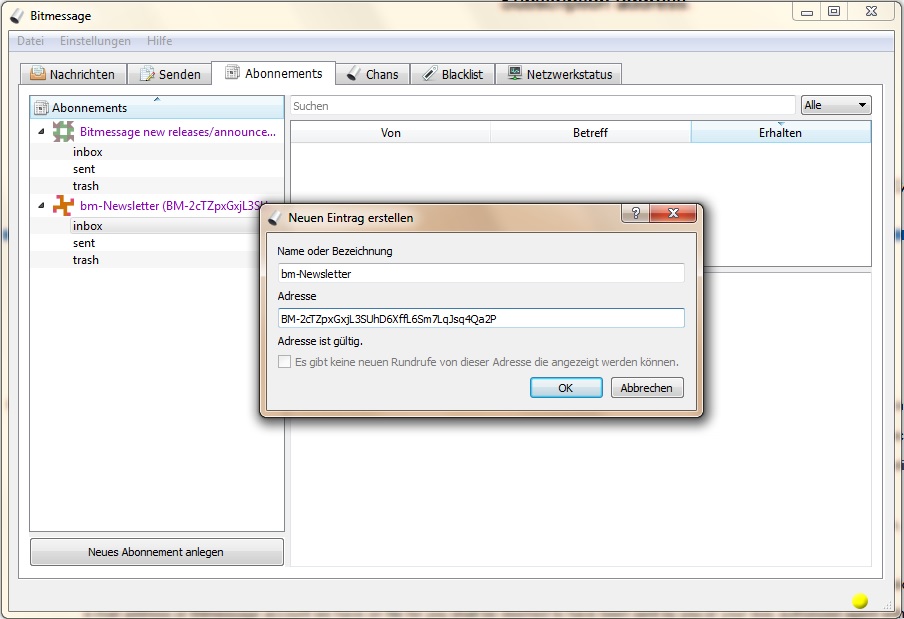

Bitmessage ist ein solches Programm. Es erlaubt, Nachrichten zu empfangen beziehungsweise zu versenden. Man kann damit aber auch Foren und Channels abonnieren. Downloadbar ist es unter https://bitmessage.org/wiki/Main_Page .

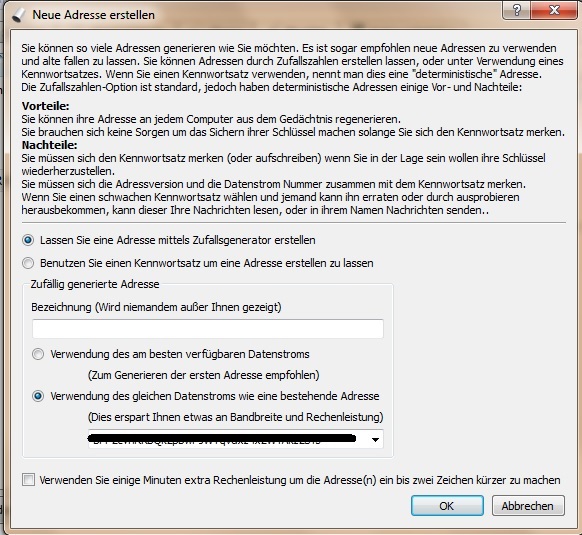

Adressen werden in diesem Kommunikationssystem generiert, nicht ausgewählt oder vergeben. Das Bild rechts zeigt den entsprechenden Dialog.

Ebenso kann man mit diesem Tool Newsletter oder Channels abonnieren - an die Adressen muss man aber auch erst einmal heran kommen. Im Bild unten sehen Sie den Dialog, mit dessen Hilfe ein Newsletter abonniert werden kann.

Mehr Infos und Links (Februar 2017):

N24/Welt: Darknet - außer Kontrolle

N24/Welt: Sex im Netz

ARD: Das Darknet

3SAT: Darknet (mit Sascha Lobo)

ZDF: Darknet – surfen im Verborgenen

SWR: Darknet – Fluch oder Segen

Bitte beachten Sie, dass dies Links auf Mediatheken sind - die Inhalte bleiben nicht beliebig lange sichtbar. Die ersten beiden Einträge sind die ersten zwei Sendungen einer vierteiligen Reihe. Die anderen sind zum Zeitpunkt der Erstellung dieses Artikels noch nicht gesendet worden.

Kommentare

Aktionen im Darknet

M5543, Schriftführer und Leiter der RG600 im AUGE e.V.